Pesquisadores descobriram 17 extensões maliciosas de navegadores como Firefox, Chrome e Edge, que infectaram mais de 840 mil usuários. O GhostPoster, como a campanha foi nomeada, esconde códigos maliciosos dentro de arquivos de imagem. A vulnerabilidade está no processo de revisão de extensões.

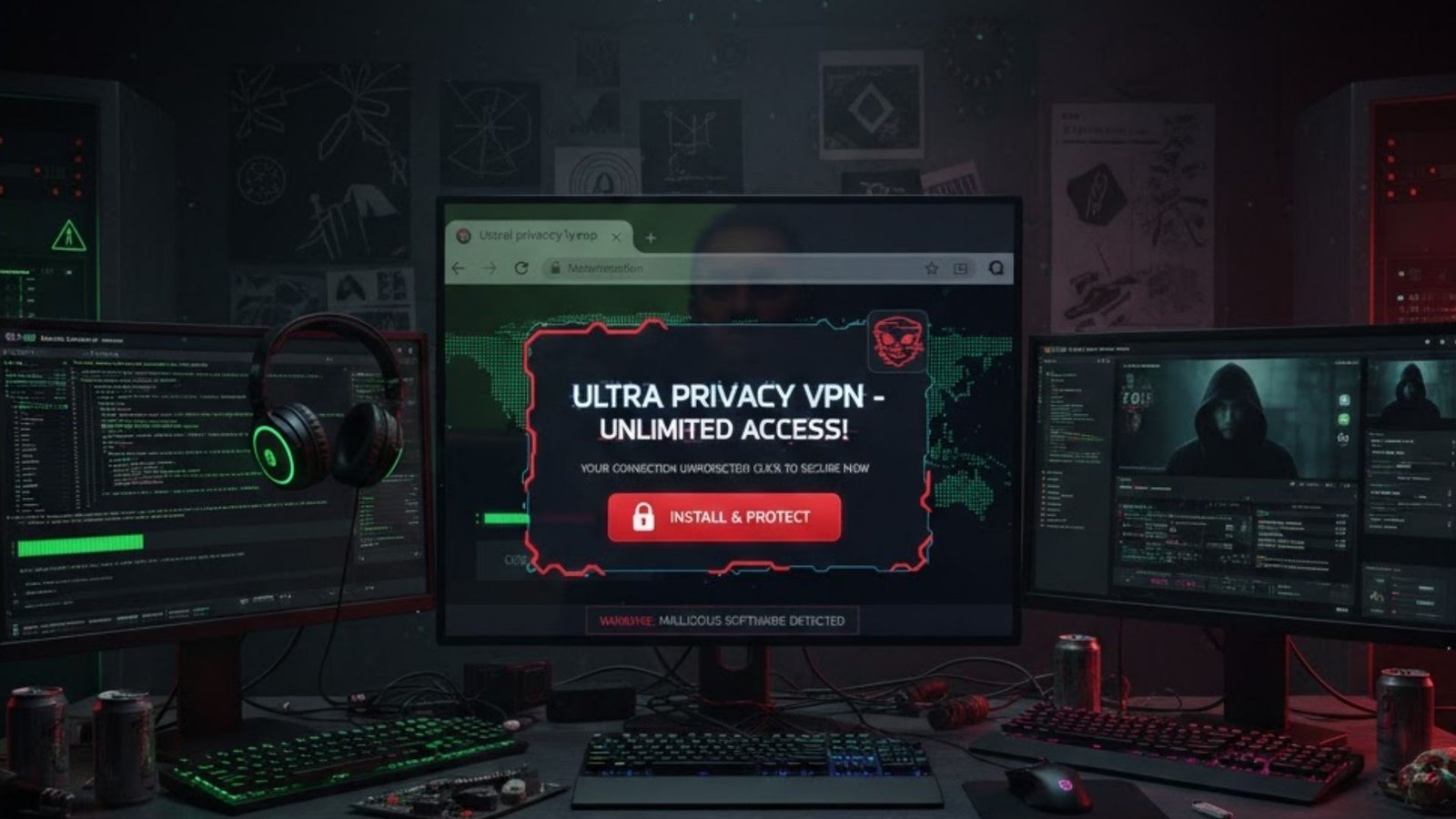

No mês passado, a Koi Security publicou uma análise sobre uma extensão para Firefox chamada “Free VPN Forever”. No relatório, a Koi explica que toda extensão tem um logo, usado para fazer o usuário reconhecer o aplicativo que está usando, no entanto, raramente pensamos o que há dentro desse arquivo.

Como o GhostPoster esconde malware em extensões

Pensando nisso, cibercriminosos utilizaram uma técnica conhecida como esteganografia, a arte de esconder informações dentro de algo que parece inocente. Com essa ideia, inseriram um código JavaScript malicioso depois dos dados da imagem PNG. Visualmente o ícone parecia normal, mas funcionava como uma porta de entrada para os atacantes.

Após a revelação inicial da Koi Security, a empresa de segurança LayerX assumiu a investigação e descobriu que o problema era muito maior. Ao rastrear a infraestrutura por trás da extensão, os pesquisadores identificaram 17 extensões adicionais usando os mesmos servidores e táticas operacionais.

Coletivamente, essas extensões foram instaladas mais de 840 mil vezes. Algumas permaneceram ativas nos dispositivos dos usuários por quase cinco anos sem detecção — um recorde preocupante que evidencia as limitações dos atuais métodos de segurança.

VPNs grátis lideram infecções por malware

A campanha não começou no Firefox. Investigadores rastrearam suas primeiras atividades no Microsoft Edge, de onde se expandiu para Chrome e Firefox conforme a infraestrutura amadurecia. A expansão lenta e calculada sugere uma operação de longo prazo que privilegiou persistência em vez de lucro rápido.

O GhostPoster não envolve nenhuma técnica revolucionária, mas combina várias camadas de evasão que dificultam a sua percepção.

Isso porque o código malicioso estava escondido após o marcador “===” no arquivo PNG do logotipo. Ferramentas de análise estática que examinam arquivos JavaScript das extensões simplesmente não olham dentro de arquivos de imagem. Foi uma lacuna explorada com maestria.

O código extraído da imagem não era o malware final — era apenas um “carregador”, um programa pequeno cuja única função era buscar o payload real de servidores controlados pelos atacantes. Essa arquitetura em estágios significa que o malware verdadeiro nunca existe como arquivo estático na extensão, tornando-o invisível para análises tradicionais.

Malware é programado para enganar

Além disso, o malware foi programado para ser propositalmente inconsistente, então ele espera 48 horas entre tentativas de conexão com o servidor, só baixa o payload real 10% das vezes e aguarda 6 dias após a instalação para ativar o malware. Essa aleatoriedade torna difícil para sistemas de antivírus detectarem as atividades maliciosas.

Quando o payload finalmente chega no servidor, ele é codificado a partir de um esquema personalizado que troca letras maiúsculas e minúsculas, inverte o 8 e o 9, decodifica usando Base 64 e criptografa via XOR com uma chave única por navegador.

Uma vez instalado e operacional, o GhostPoster revela seu verdadeiro propósito: monetizar silenciosamente a navegação dos usuários através de múltiplas frentes.

O GhostPoster monitora visitas a plataformas de e-commerce como Taobao e JD.com. Quando o usuário clica em um link de afiliado, a extensão o intercepta e substitui o código de comissão. O afiliado original, que deveria ganhar com a venda, não recebe nada. Os operadores do malware embolsam o lucro.

O malware também é capaz de injetar um código de rastreamento do Google Analytics (ID: UA-60144933-8) em todas as páginas visitadas. Também cria elementos HTML invisíveis contendo a data de instalação da extensão, dias de infecção, redes de lojas visitadas e um identificador único do navegador.

Não satisfeito, o GhostPoster ainda remove ativamente cabeçalhos de segurança HTTP de todas as respostas. Esses cabeçalhos existem para proteger contra ataques de clickjacking e cross-site scripting. Ao removê-los, a extensão deixa os usuários vulneráveis a outros ataques. É como desativar o sistema de alarme de uma casa.

O malware inclui três métodos diferentes para contornar desafios CAPTCHA, essenciais para que suas operações automatizadas (como injeção de iframes) não sejam bloqueadas por detecção de bots.

E então, iframes invisíveis são injetados nas páginas, carregando URLs de servidores controlados pelos atacantes. Esses iframes habilitam fraude de cliques e rastreamento adicional, desaparecendo após 15 segundos para evitar detecção forense.

GhostPoster tem companhia

O principal problema é que o GhostPoster não é um caso isolado. Semanas antes da descoberta dele, a LayerX havia exposto o Urban VPN Proxy, outra extensão do Google com mais de 8 milhões de usuários. Dessa vez, o alvo eram conversas com Inteligências Artificiais como o ChatGPT, Claude e Gemini, para vender seus dados.

Antes disso, a FreeVPN.One — outra extensão verificada com mais de 100 mil instalações — foi descoberta capturando screenshots silenciosamente de tudo que os usuários navegavam, incluindo contas bancárias, fotos privadas e documentos sensíveis.

Em resposta às revelações, Mozilla e Microsoft removeram as extensões identificadas de suas lojas oficiais. No entanto, as remoções apenas impedem novos downloads — as extensões já instaladas continuam funcionando nos sistemas dos usuários.

Isso significa que centenas de milhares de pessoas podem ainda estar infectadas neste momento, sem qualquer conhecimento do problema.

Acompanhe o TecMundo nas redes sociais. Para mais notícias de segurança e tecnologia, inscreva-se em nossa newsletter e canal do YouTube.

Fonte ==> TecMundo